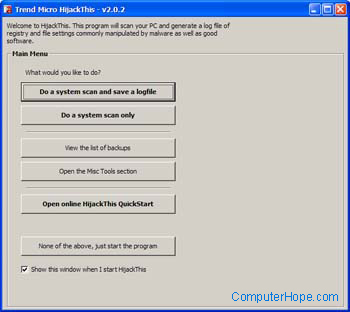

Nachdem Sie die neueste Version von Trend Micro HijackThis heruntergeladen und installiert haben, öffnen Sie die Datei. Wenn Ihr Computer das Programm nicht öffnen kann, versuchen Sie, die Datei in einen anderen Namen umzubenennen (z. B. sniper.exe), und führen Sie sie erneut aus. Nach dem Öffnen sehen Sie einen Bildschirm ähnlich dem unten abgebildeten Beispiel.

Klicken Sie auf die letzte Schaltfläche „Nichts davon, starten Sie einfach das Programm“ und wählen Sie die Schaltfläche „Konfig..“ aus. Stellen Sie sicher, dass die Kontrollkästchen für Folgendes aktiviert sind.

- Erstellen Sie Sicherungskopien, bevor Sie Elemente reparieren

- Bestätigen Sie das Korrigieren und Ignorieren von Elementen

- Ignorieren Sie nicht standardmäßige, aber sichere Domänen im IE

- Liste der laufenden Prozesse in Protokolldateien aufnehmen

Klicken Sie nach der Überprüfung oder Überprüfung auf die Schaltfläche Hauptmenü.

Wählen Sie als Nächstes die erste Schaltfläche Führen Sie einen Systemscan durch und speichern Sie eine Protokolldatei, um den Systemscan zu starten. Sobald Sie fertig sind, sehen Sie einen Bildschirm ähnlich dem unten abgebildeten Beispiel und ein neues Notepad-Fenster, das das neue HijackThis-Protokoll anzeigt.

Wenn Sie dieses Protokoll erstellen, um es online zu analysieren, kopieren Sie das vollständige Protokoll in die Zwischenablage, indem Sie Strg+A drücken, um den gesamten Text auszuwählen. Klicken Sie nach der Markierung auf Bearbeiten und kopieren. Sobald dies erledigt ist, kann es in eine Forumsseite oder ein HijackThis-Tool wie das Windows-Prozesstool von Computer Hope eingefügt werden.

Die HijackThis-Protokolldatei wird auch auf Ihrem Computer im Standardverzeichnis “C:ProgrammeTrend MicroHijackThis” gespeichert und kann an einen Forumsbeitrag angehängt oder in einer E-Mail an einen anderen Benutzer zur Analyse gesendet werden.

Ergebnisse verstehen

Auf den ersten Blick können die Ergebnisse überwältigend erscheinen, aber das Protokoll enthält alle Informationen und potenziellen Orte, an denen Malware Ihren Computer angreifen könnte. Im Folgenden finden Sie eine kurze Beschreibung jedes dieser Abschnitte, um ein allgemeines Verständnis dessen zu vermitteln, was sie sind.

HijackThis ist ein fortschrittliches Dienstprogramm und kann Änderungen an der Registrierung und anderen Systemdateien vornehmen, die Computerprobleme verursachen. Stellen Sie sicher, dass Sie die obigen Anweisungen befolgt haben, Sicherungskopien erstellen und mit den Fehlerbehebungen vertraut sind, bevor Sie aktivierte Elemente reparieren.

Abschnitte R0 – R3

Erstellte und geänderte Windows-Registrierungswerte, die sich auf Ihren Microsoft Internet Explorer-Browser beziehen. Häufig greift Malware diese Registrierungswerte an, um Ihre Standardhomepage, Suchseite usw. zu ändern. Unten sehen Sie ein Beispiel für einen R0-Wert.

R0 - HKCUSoftwareMicrosoftInternet ExplorerMain,Start Page = https://www.computerhope.com/

F0 – F3 Abschnitte

Eine Übersicht über alles, was aus den Dateien system.ini oder win.ini geladen wird.

Abschnitte N1 – N4

Ähnlich wie die Abschnitte R0-R3 sind diese Abschnitte Teil der Datei prefs.js, die sich auf die Browser Netscape und Mozilla Firefox bezieht. N1-N4-Abschnitte werden angegriffen, um die Standardhomepage, Suchseite usw. zu ändern.

Abschnitt O1

Dieser Abschnitt enthält alle Hostdateiumleitungen, die an die Windows-Hostdatei vorgenommen wurden. Umleitungen sind eine weitere Angriffsart, bei der ein Domänenname an eine andere IP-Adresse umgeleitet wird. Beispielsweise kann ein Angriff dies verwenden, um Ihre Banking-URL auf eine andere Website umzuleiten, um Anmeldeinformationen zu stehlen. Unten sehen Sie ein Beispiel für eine O1-Leitung.

O1 - Hosts: ::1 localhost

O2-Abschnitt

Dieser Abschnitt enthält alle Internet-BHOs (Browser Helper Object) mit CLSID (eingeschlossen in {}), die auf dem Computer installiert sind. Unten sehen Sie ein Beispiel für eine O2-Leitung.

O2 - BHO: Adobe PDF Reader Link Helper - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C:Program FilesCommon FilesAdobeAcrobatActiveXAcroIEHelper.dll

Abschnitt O3

Dieser Abschnitt zeigt alle auf dem Computer installierten Microsoft Internet Explorer-Symbolleisten. Obwohl es viele legitime Browser-Symbolleisten gibt, gibt es auch viele schädliche Symbolleisten und Symbolleisten, die von anderen Programmen installiert werden, die Sie möglicherweise nicht möchten. Unten sehen Sie ein Beispiel für eine O3-Leitung.

O3 - Toolbar: StumbleUpon Toolbar - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C:Program FilesStumbleUponStumbleUponIEBar.dll

Abschnitt O4

Einer der am häufigsten betrachteten Abschnitte, der O4-Abschnitt, enthält alle Programme, die bei jedem Start des Computers automatisch in die Windows-Registrierung geladen werden. Unten sehen Sie ein Beispiel für diese Zeile.

O4 - HKLM..Run: [NvCplDaemon] RUNDLL32.EXE C:WINDOWSsystem32NvCpl.dll,NvStartup

Abschnitt O5

In diesem Abschnitt werden alle Symbole der Windows-Systemsteuerung angezeigt, die nicht angezeigt werden können. Einige Malware kann die Windows-Systemsteuerung deaktivieren, um Sie daran zu hindern, Probleme zu beheben, die durch das Programm verursacht werden.

Abschnitt O6

Wenn Microsoft Internet Explorer-Optionen durch die Richtlinien deaktiviert sind, sollten sie behoben werden.

Abschnitt O7

Dieser Abschnitt wird angezeigt, wenn der Zugriff auf den Registrierungseditor (regedit) deaktiviert ist. Falls vorhanden, sollte behoben werden.

Abschnitt O8

Alle zusätzlichen Funktionen, die dem Rechtsklickmenü von Microsoft Internet Explorer hinzugefügt wurden, werden in diesem Abschnitt angezeigt. Unten sehen Sie ein Beispiel für diese Zeile.

O8 - Extra context menu item: &Windows Live Search - res://C:Program FilesWindows Live Toolbarmsntb.dll/search.htm.

Abschnitt O9

Alle zusätzlichen Schaltflächen oder Menüelemente, die Microsoft Internet Explorer hinzugefügt wurden, werden hier angezeigt. Unten sehen Sie ein Beispiel für diese Zeile.

O9 - Extra button: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C:Program FilesStumbleUponStumbleUponIEBar.dll.

Abschnitt O10

In diesem Abschnitt werden alle Windows Winsock-Hijacker angezeigt. Obwohl diese Zeilen aufgrund der Funktionsweise von Winsock von HijackThis behoben werden können, empfehlen wir die Verwendung von LSP-Fix, einem alternativen Tool, das entwickelt wurde, um diesen Abschnitt zu beheben, falls gefunden. Unten sehen Sie ein Beispiel für diese Zeile.

O10 - Unknown file in Winsock LSP: c:windowssystem32nwprovau.dll

Abschnitt O11

Zeigt jede zusätzliche Gruppe an, die dem Abschnitt „Erweiterte Optionen“ von Microsoft Internet Explorer hinzugefügt wurde.

Abschnitt O12

In diesem Abschnitt werden alle auf dem Computer installierten Microsoft Internet Explorer-Plugins angezeigt.

Abschnitt O13

Zeigt alle Änderungen an, die am standardmäßigen http://-Präfix von Microsoft Internet Explorer vorgenommen wurden. Wird verwendet, wenn ein Benutzer eine URL-Adresse eingibt, aber nicht „http://“ voranstellt.

Abschnitt O14

In diesem Abschnitt werden alle Änderungen in der angezeigt iereset.inf-Datei erstellt. Diese Datei wird beim Zurücksetzen der Microsoft Internet Explorer-Einstellungen auf die Standardeinstellungen verwendet.

Abschnitt O15

Zeigt alle Änderungen an der vertrauenswürdigen Zone von Microsoft Internet Explorer an. Sofern Sie diesen Abschnitt nicht hinzugefügt oder erkannt haben, empfehlen wir, ihn über HijackThis zu beheben. Unten sehen Sie ein Beispiel für eine O15-Leitung.

O15 - Trusted Zone: http://www.partypoker.com

Abschnitt O16

Zeigt alle Microsoft Internet Explorer ActiveX-Objekte an. Unten sehen Sie ein Beispiel für diese Zeile.

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (Facebook Photo Uploader 5) - http://upload.facebook.com/controls/FacebookPhotoUploader5.cab.

Abschnitt O17

Dieser Abschnitt zeigt potenzielle DNS- und Domain-Hijacks an. Unten sehen Sie ein Beispiel für diese Zeile.

O17 - HKLMSystemCCSServicesTcpip..{F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Nameserver = 203.23.236.66 203.23.236.69.

Abschnitt O18

Alle Protokoll-Hijacker werden hier angezeigt. Wenn dieser Abschnitt angezeigt wird, empfehlen wir, ihn von HijackThis reparieren zu lassen.

O18 - Protocol: sacore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c:PROGRA~1mcafeeSITEAD~1mcieplg.dll.

Abschnitt O19

In diesem Abschnitt werden alle vorgenommenen CSS-Stylesheet-Änderungen angezeigt. Sofern Sie kein benutzerdefiniertes Stylesheet verwenden, empfehlen wir Ihnen, HijackThis zu verwenden, um diesen Abschnitt zu reparieren.

O20-Abschnitt

In diesem Abschnitt wird alles, was über APPInit_DLL oder Winlogon geladen wird, in diesem Abschnitt angezeigt. Nachfolgend finden Sie ein Beispiel für jede dieser Linien.

O20 - AppInit_DLLs: avgrsstx.dll

O20 - Winlogon Notify: !SASWinLogon - C:Program FilesSUPERAntiSpywareSASWINLO.DLL.

Abschnitt O21

In diesem Abschnitt wird alles angezeigt, was im Windows-Registrierungsschlüssel SSODL (ShellServiceObjectDelayLoad) geladen wird.

O22-Abschnitt

Dieser Abschnitt zeigt alle SharedTaskScheduler-Autorun-Windows-Registrierungsschlüssel. Unten sehen Sie ein Beispiel für diese Zeile.

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C:WindowsSystem32DreamScene.dll.

Abschnitt O23

In diesem Abschnitt werden alle Windows XP-, NT-, 2000-, 2003- und Vista-Startdienste in diesem Abschnitt angezeigt. Unten sehen Sie ein Beispiel für diese Zeile.

O23 - Service: AVG8 E-mail Scanner (avg8emc) - AVG Technologies CZ, s.r.o. - C:PROGRA~1AVGAVG8avgemc.exe.

O24-Sektion

Schließlich enthält der O24-Abschnitt alle Microsoft Windows Active Desktop-Komponenten, die auf dem Computer installiert sind. Sofern Sie nicht Active Desktop verwenden oder den Namen erkennen, empfehlen wir Ihnen, diese ebenfalls zu beheben. Unten sehen Sie ein Beispiel für diese Zeile.

O24 - Desktop Component 1: (no name) - http://mbox.personals.yahoo.com/mbox/mboxlist.