Die meisten Benutzer sind daran interessiert, Maßnahmen zu ergreifen, um zu verhindern, dass andere auf ihren Computer zugreifen. Ob es darum geht, sich vor Malware zu schützen oder sicherzustellen, dass Ihre privaten Informationen sicher sind, ein sicherer Computer kann Ihnen Sicherheit geben. In den folgenden Abschnitten werden viele Möglichkeiten beschrieben, wie Sie Ihren Computer vor anderen schützen können. Um fortzufahren, können Sie jeden Abschnitt durchlesen oder aus der Liste unten einen auswählen, der Sie interessiert.

Passwörter

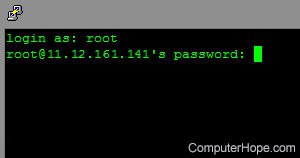

Stellen Sie sicher, dass für das Betriebssystem Ihres Computers ein Kennwort festgelegt ist. Der beste Weg, jemanden von Ihren Konten und persönlichen Informationen fernzuhalten, besteht darin, ihn gar nicht erst auf Ihren Computer zu lassen. Sie können jederzeit zusätzliche Konten für Gäste erstellen. Weitere Informationen finden Sie auf den folgenden verlinkten Seiten.

- Wie ändere ich meinen Benutzernamen oder mein Passwort?

- Wie erstelle ich einen neuen Benutzer in Windows?

- Hilfe und Informationen zu Computerkennwörtern.

Hilfreiche Passwort-Tipps

- Behalte niemals ein Standardpasswort. Passwörter wie „Passwort“, „root“, „admin“ oder überhaupt kein Passwort ermöglichen einen einfachen Zugriff auf Ihren Computer oder Ihre Internetkonten.

- Passwörter oft ändern. Wir empfehlen mindestens einmal alle paar Monate.

- Erstellen Sie ein BIOS-Passwort.

- Fügen Sie beim Erstellen eines Passworts Zahlen oder andere Zeichen zum Passwort hinzu, um das Erraten zu erschweren. zum Beispiel 1mypassword23!.

- Verwenden Sie keine Haftnotizen um Ihren Computer herum, um Kennwörter aufzuschreiben. Verwenden Sie stattdessen einen Passwort-Manager.

Holen Sie sich eine Hardware- oder Software-Firewall

Wir empfehlen allen Computerbenutzern dringend, eine Firewall-Lösung zu haben. Es gibt zwei Möglichkeiten, wie eine Firewall Ihren Computer und Ihr Netzwerk schützen kann.

-

Hardware-Firewall – Eine Hardware-Firewall ist ein physisches Gerät, das sich mit Ihrem Netzwerk verbindet. Oft können viele Benutzer, die über ein Heimnetzwerk verfügen, ihren Netzwerkrouter als Firewall-Lösung verwenden. Ein gutes Beispiel für ein Netzwerksicherheitsgerät mit Firewall und anderen Sicherheitsoptionen ist ZyXEL ZyWALL (rechts abgebildet).

-

Software-Firewall – Eine Software-Firewall ist ein Softwareprogramm, das Sie auf Ihrem Computer installieren, um ihn vor unbefugten eingehenden und ausgehenden Daten zu schützen. Eine Software-Firewall schützt nur den Computer, auf dem sie installiert wurde. Darüber hinaus enthalten viele Antivirus-Scanner eine Software-Firewall. Weitere Informationen finden Sie im Antivirus-Abschnitt auf dieser Seite.

Microsoft Windows-Firewall

Wenn Sie eine beliebige Version von Microsoft Windows nach XP ausführen, ist eine Firewall in Ihr Betriebssystem integriert.

Andere Firewall-Programme

Wenn Sie nicht die Windows-Firewall, eine Hardware-Firewall oder eine Firewall verwenden, die Teil Ihrer Sicherheitssoftware ist, können Sie auch ein eigenständiges Firewall-Programm erwerben.

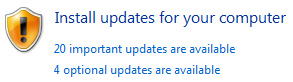

Betriebssystem- und Software-Patches und -Updates

Es gibt keine perfekte Software. Programme haben oft Kompatibilitätsprobleme oder Schwachstellen, die die Sicherheit Ihres Computers gefährden. Software-Patches, -Updates und -Treiber werden Verbrauchern häufig kostenlos zur Verfügung gestellt, um dazu beizutragen, dass ein Softwareprogramm und Betriebssystem ordnungsgemäß und sicher ausgeführt werden.

Bei einem Programm ohne Methode zum Suchen nach Updates müssen Sie überprüfen, ob das Programm auf dem neuesten Stand ist. Oft kann dies durch den Besuch der Website des Entwicklers erfolgen, der das Programm erstellt hat. Eine Liste von Drittunternehmen und Links zu jeder ihrer Seiten finden Sie auf unserer Drittanbieter-Supportseite.

Malware Schutz

Trojaner, Viren, Spyware und andere Malware können Ihren Computer überwachen und Tastenanschläge protokollieren, um vertrauliche Daten wie Kennwörter und Kreditkarteninformationen zu erfassen.

Um Ihren Computer vor diesen Bedrohungen zu schützen, empfehlen wir die Installation von Antiviren- und Anti-Spyware-Schutzprogrammen.

- Was sind die derzeit verfügbaren Antivirenprogramme?

- So verhindern oder beheben Sie, dass ein Webbrowser entführt wird.

Führen Sie Systemscans durch, um nach Schwachstellen zu suchen

Mehrere Online-Sites helfen dabei, Computer auf potenzielle Bedrohungen zu überprüfen. Der folgende Dienst scannt beispielsweise Ihren Computer auf Schwachstellen.

Gibson Research Corporation – Die Gibson Research Corporation oder GRC wird von Steve Gibson betrieben. Es bietet Informationen und Ratschläge zur Netzwerksicherheit und verschiedene Tools zum Testen auf Schwachstellen in Ihrem Computer oder Netzwerk.

Wissen, wie man mit E-Mail umgeht

Heute ist E-Mail eines der beliebtesten Features im Internet. In der Lage zu sein, per E-Mail gesendete Bedrohungen zu identifizieren, trägt dazu bei, Ihren Computer und Ihre Informationen zu schützen. Nachfolgend sind einige der häufigsten Bedrohungen aufgeführt, denen Sie bei der Verwendung von E-Mail begegnen können.

-

Anhänge – Öffnen oder führen Sie niemals E-Mail-Anhänge von Adressen aus, mit denen Sie nicht vertraut sind. Viren, Spyware und andere Malware werden häufig über E-Mails mit Anhängen verbreitet. Beispielsweise kann eine E-Mail Sie auffordern, einen Anhang zu öffnen, in dem behauptet wird, es handele sich um ein lustiges Video, obwohl es sich um einen Virus handelt.

-

Phishing – Eine Phishing-E-Mail scheint von einem offiziellen Unternehmen (z. B. Ihrer Bank) zu stammen, in der Sie aufgefordert werden, sich auf der Website anzumelden, um Ihre Kontoeinstellungen zu überprüfen. Die Webseiten-Links in der Phishing-E-Mail sind jedoch Websites, die eingerichtet wurden, um Passwörter, Kreditkarteninformationen, Sozialversicherungsinformationen und andere vertrauliche Informationen zu stehlen. Weitere Informationen zu diesem Begriff und Beispiele für diese E-Mails finden Sie in der Phishing-Definition.

Alternativer Browser

Vor der Veröffentlichung von Microsoft Windows XP SP2 und Internet Explorer 7.0 war Microsoft Internet Explorer berüchtigt für Sicherheits- und Spyware-bezogene Probleme. Obwohl es sich seitdem verbessert hat, empfehlen wir immer noch dringend, einen alternativen Browser wie Mozilla Firefox oder Google Chrome in Betracht zu ziehen.